东华杯 re wp

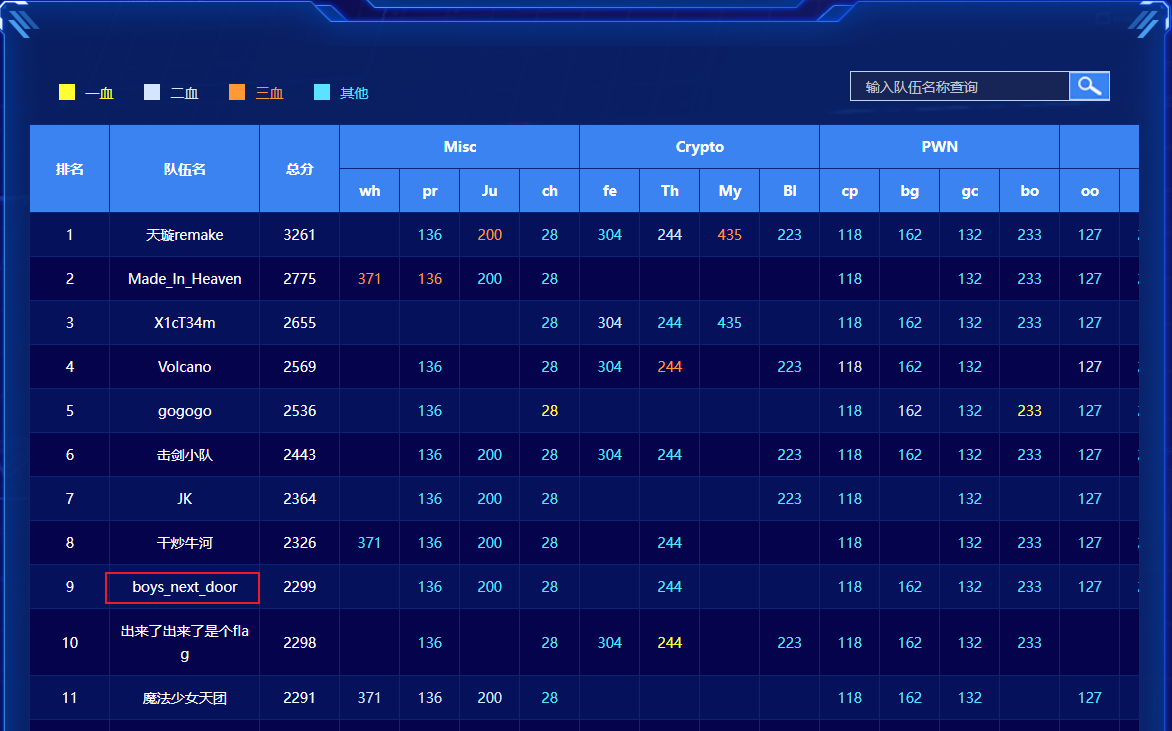

做完了逆向,感觉题目难度还是有的,也不知道为什么题目就被打爆了(懂得都懂),打进了线下,准备去白给,不得不说,诸神之战。

这次wp写的比较简单,图片都没贴。。。感觉大二课太多了,忙都忙不过来。最近想学学python爬虫,都一直没时间搞。

ooo

这次最简单的一道re题了,就一个利用flag里面的几个数生成一个数,然后依次和flag异或,得到密文,虽然密文是4个字节一个,但是不影响。

爆破就行

1 |

|

Hell’s Gate

表面上是一个魔改rc4,实际上每次遇到异或就会出现一个访问异常,我们需要去找到异常处理函数,在异常处理函数打个断点,发现还有个反调试,简单绕过进入加密函数,动调看数据分析后,发现是个魔改tea,开始是生成key和dealt,然后进行4轮加密,加密循环改为16。

动调出key,和dealt,写出解密脚本

1 |

|

开始以为解出来交了就对了,结果后面会自动打印,然后动调得到flag。flag{0f4d0db3-668d-d58c-abb9-eb409657eaa8}

hello

安卓逆向,分为两个部分,java主要就是需要得到一个签名值,so层函数就一个异或,加位运算。

运行app ,通过logcat -v time | findstr hello 获取签名值

得到异或值

1 |

|

然后位运算+异或

1 |

|

mod

花指令+魔改base64

只需要知道怎么魔改的就行,由于时间关系没直接利用位运算写脚本。

先得到二进制模式。

1 |

|

然后将字符串4个为一组,进行还原为二进制。

1 |

|

组合起来

1 |

|