2021 Geek and HECTF re wp#

最近比赛超多,有点顶不住了,湖湘杯的题质量还是很好的,值得花时间去复现,就是py太多了,也不知道有些队伍没wp都敢交flag是怎么想的,掉钱眼子里面去了。

本文章记录一个月的极客大挑战,和2两天的HECTF。

2021 Geek re

做完了逆向,题目质量有高有低,一些适合新生,一些又不适合新生,写wp给新生看看,毕竟大家都是这么过来的。

Re0

签到题 ida打开,shift + f12查看字符串就行。SYC{Welcome_to_Geek_challenge2021}

顺便也将几个常用的快捷键讲讲吧

f5 反编译出类似于c代码的窗口

h键 10进制和16进制互换

d键 将IDA view-RIP解面的单个字节进行转换,可转换为2个,3个,4个,甚至更多个字节。

u键 将多个字节数据,甚至是汇编字节码进行拆分为单个字节的。

c键 重新分析为汇编代码

p键 重新生成函数

/键 在汇编解密也可以看到f5的伪代码,方便在汇编界面调试,前提是代码能f5

r键 转换为字符串类型的样子。

n键 修改变量 函数名称

y键 修改变量类型,使代码更加好看

m键 查看一些api的参数名称

还有些set ip呀,重新定义数组呀之类操作。还有些好用的ida插件也都说说。

lazyida 可以快速dump出想要类型的数据,word,dword,等等。

findcrypto3 可以用来查看是否有某些常见加密算法的特征值,从而快速定位到关键位置。

keypatch 用来打补丁的,个人用的较少。

bindiff 恢复符号表的好东西,他可以匹配代码的相似度来达到恢复符号表的功能,特别是elf文件动调时,经常遇到符号表不见了的情况,就可以使用bindiff来恢复。刘壮桌面美化大师

好像是一个桌面控件,弄一下就可以出。但是我感觉是签到题,就直接用jeb去看了看字符串,然后就在里面。

也是一个安卓题常用到的知识点吧,就是字符一般都会在jeb左上角的这个目录下。

Resource/values/strings.xml当然也可以用apktool来解包。

SYC{We1c0m3_t0_4ndRo1d_ReV3rse!}

买Activity

这个题,还是需要了解点安卓,好像是启动一个活动就可以得到flag,但是本人没具体搞过安卓,所以做的方式可能比较奇怪。

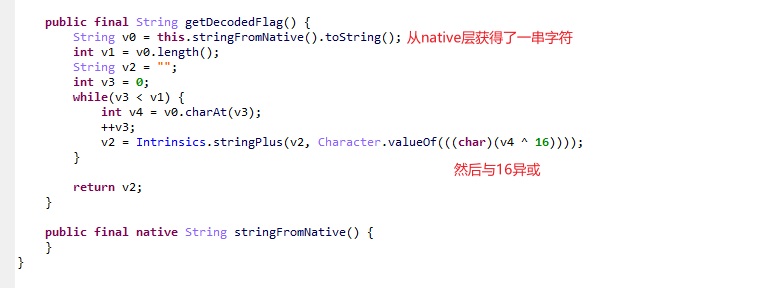

先是用jeb看了看decode函数,发现好像是个自解密,先从native层得到一串字符然后去异或。

所以我们只需要得到native层的函数就行,先解压apk,分析so文件。

函数Java_com_sorrowrain_buyactivity_Decode_stringFromNative里面有两串字符串,后面一堆混淆,解题后推测应该是个栅栏自解密。

1 |

|

Re1

发现就是一个base64+一个异或

1 |

|

然后base64解密

SYC{XOR_and_base64_are_the_basis_of_reverse}

调试

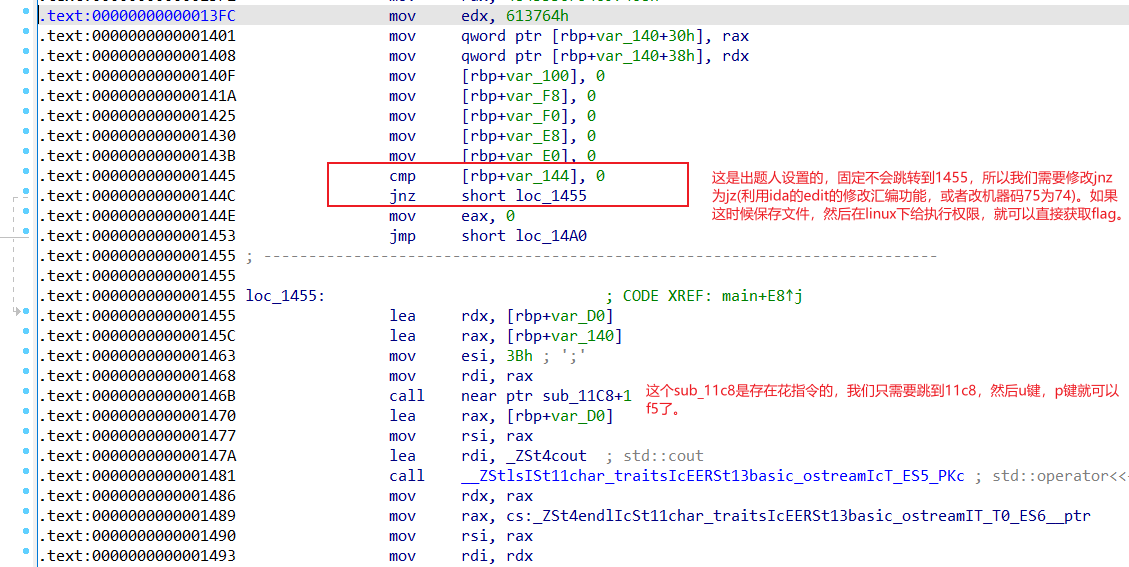

考点就是ida动调elf文件,和简单的汇编识别能力,需要知道直接调一遍的流程是正确的,需要我们修改流程,而且该题也是个自解密。

但是实际上静态可以做,只需要简单改点汇编,去个花就可以看了。

正常情况我们是无法f5看完整代码的,原因如下。

是在11c9处u键,p键

修改后就可以看伪代码了。

flag:SYC{C0ngr@tuIatlOns_thls_1s_th3_r!gHt_f!ag}

珍惜生命

pyc文件,利用uncompyle6还原为py代码,然后分析py代码。

简单分析后发现考点是z3约束器解方程式。

先用z3求出key

1 |

|

然后异或

1 |

|

new_language

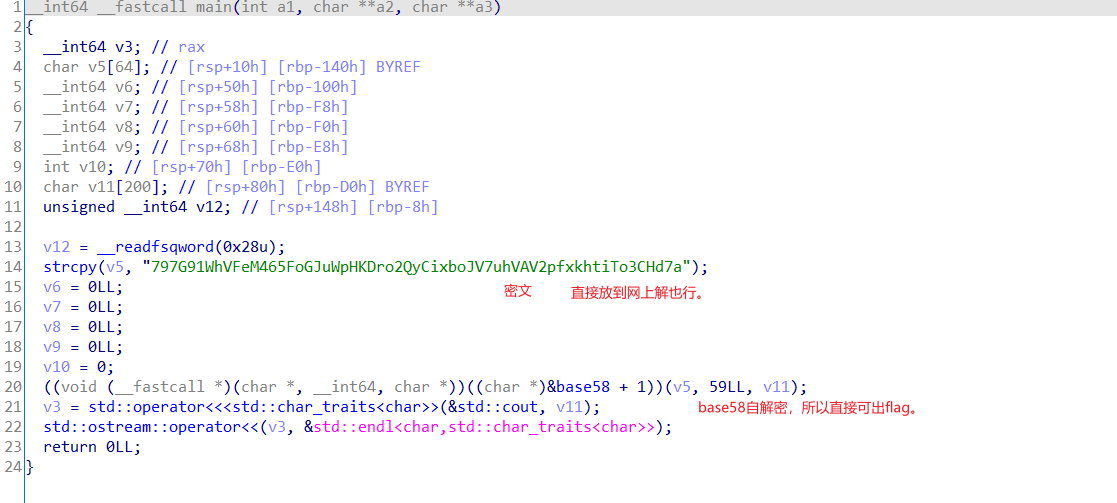

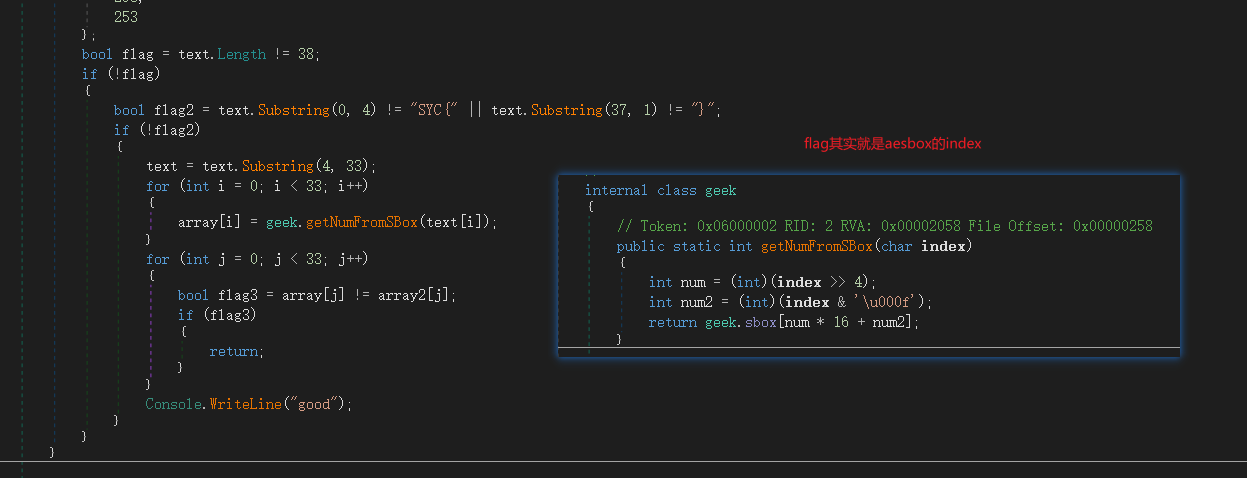

考察net逆向,也就是c#语言,使用dnspy就行,甚至还可以调试。

简单分析后,发现是aes的换盒,也没啥好讲的。实际上就是求box的index。

1 |

|

easypyc

文件名称为,easypyc.exe,应该是py打包的exe,对于这种题型我们需要先用pyinstxtractor.py解包exe,然后将生成文件夹中的pyc文件利用uncompyle6还原为py代码。

代码如下

1 |

|

分析下就发现,是个魔改的rc4,然后加了点数组内异或操作,数组异或我就没自己逆了,直接用z3他不香吗。

先用z3解

1 |

|

再随便输入合适长度的flag,调试或打印出rc4异或的值,然后异或。

1 |

|

Brute_force

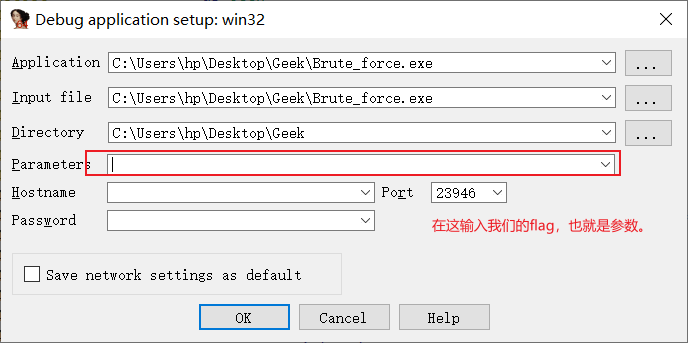

go语言逆向,现在ida7.6已经很好的解决了go语言符号表恢复的问题,主要是从main_main开始分析,做这道题主要是考察动调的能力,通过分析可知,使用的命令行传参。

如何命令行传参呢。

开始分析。

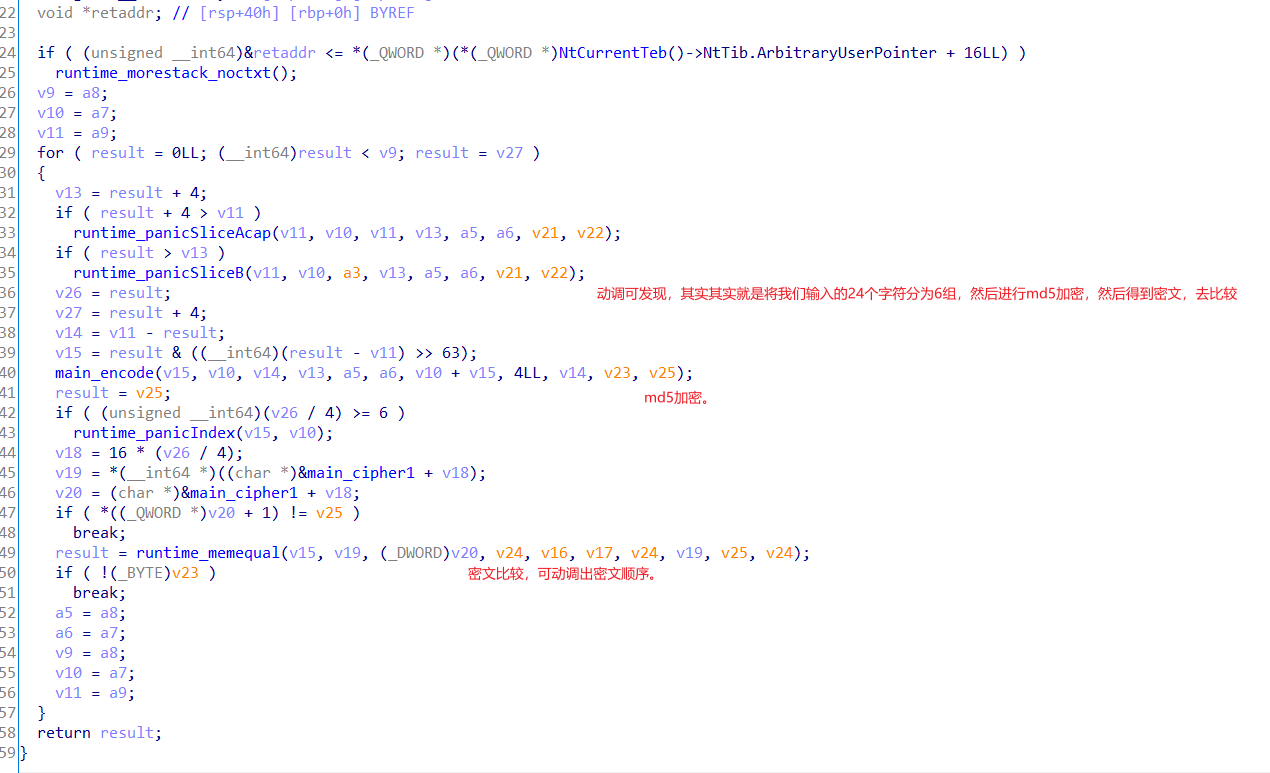

接下来分析加密函数。

爆破脚本

1 |

|

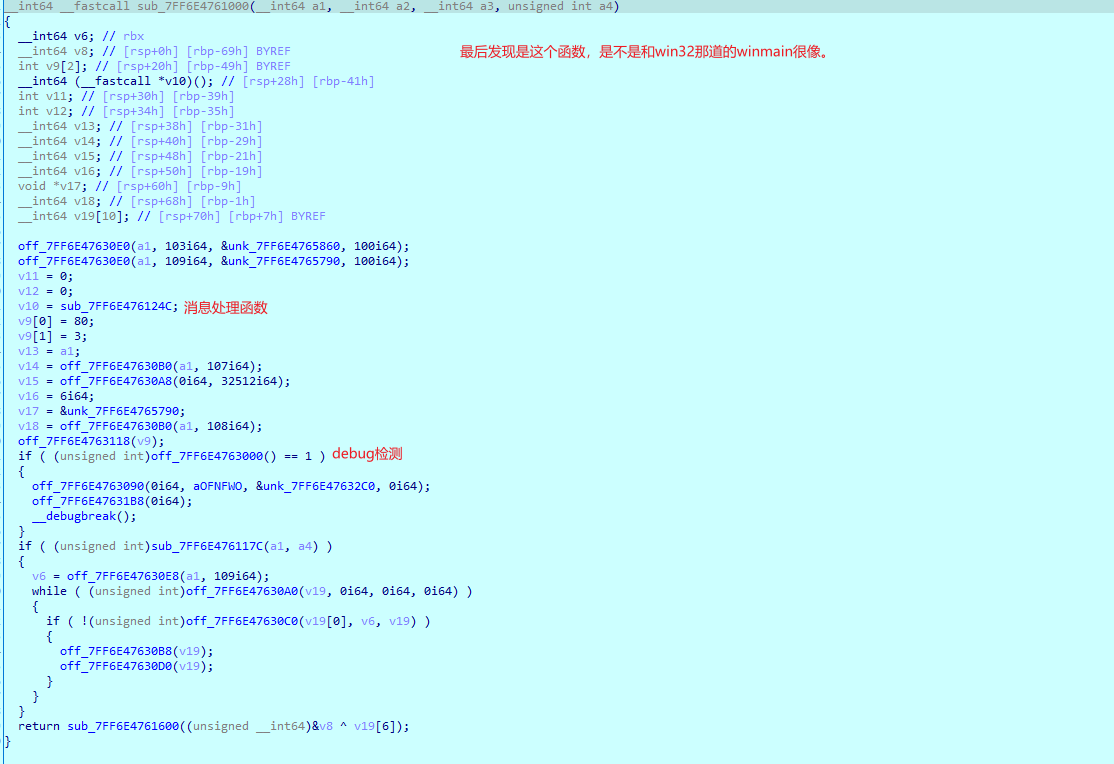

Win32

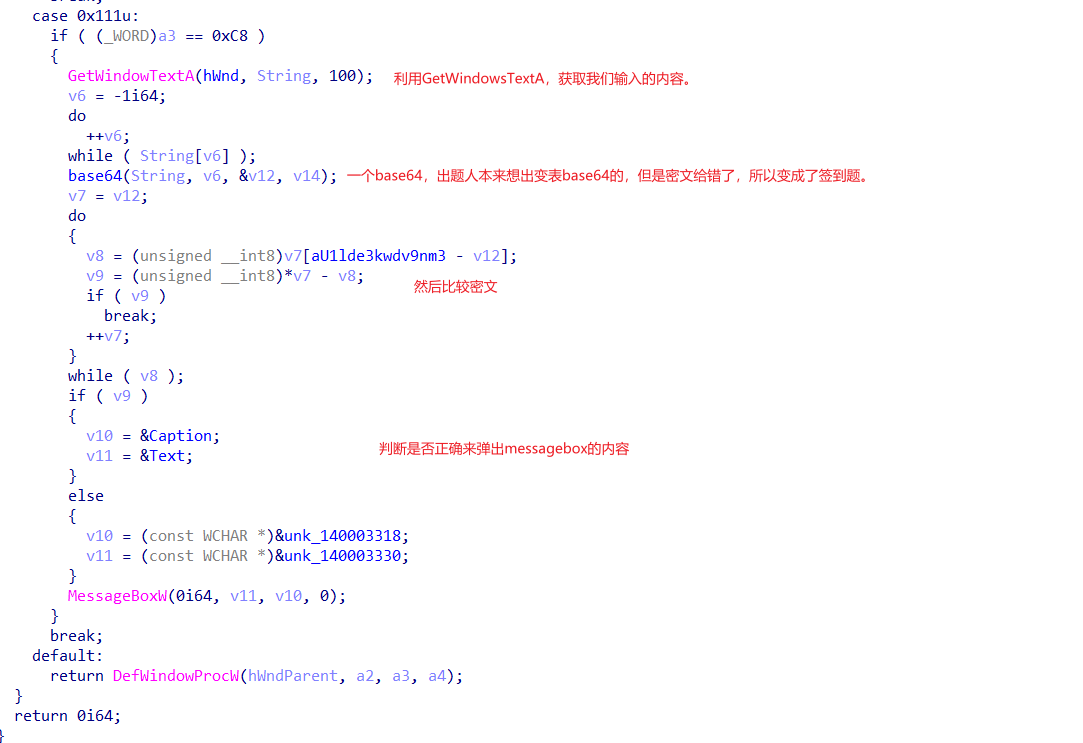

upx脱壳,后发现经典的win32窗口,如果了解过一些win32知识,做起肯定是简单的,如果没了解过,也没关系,因为这个题因为出题人的小失误,变成了签到题。

对于这种题型,首先需要去找到,消息处理函数,其实我们对窗口做一些操作,比如说关闭窗口,点击窗口,输入东西,都会记录在消息列队里面,有些消息是由系统自己处理,有些就是由出题人自己写的处理方法处理,这些方法就在消息处理函数中。

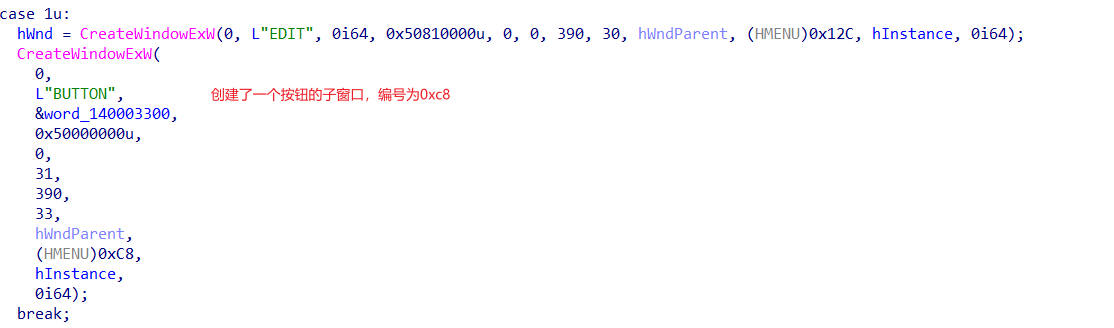

这个函数就在winmain中的sub_1400011EC,学习下windows窗口的创建就可以知道了。

先创建了个子窗口

然后是0x111

WM_COMMAND

0x0111

选择窗口菜单项或某个控件发送一条消息给它的父窗口或按下一个快捷键时产生此消息这意味着我们按下试试呢,就会进入这个case语句。

所以这道题解个base64就行。

flag

SYC{y0u_g3t_A_f1ag_by_cyberloafing_auth0r}wasm

这个题就是一种题型,可以先看看这两篇文章,介绍了这种题怎么出的,和怎么解。

https://www.anquanke.com/post/id/179556

https://blog.csdn.net/TurkeyCock/article/details/83317935

所以需要安装wabt(https://github.com/WebAssembly/wabt),linux下安装就行。

$ mkdir build

$ cd build

$ cmake ..

$ cmake --build .根据个人情况,先安装camke,第3条指令会报错,需要加上报错语句里面的最后一句话当参数,off什么来着,方可成功。

之后就可以跟着文章做,得到o文件。

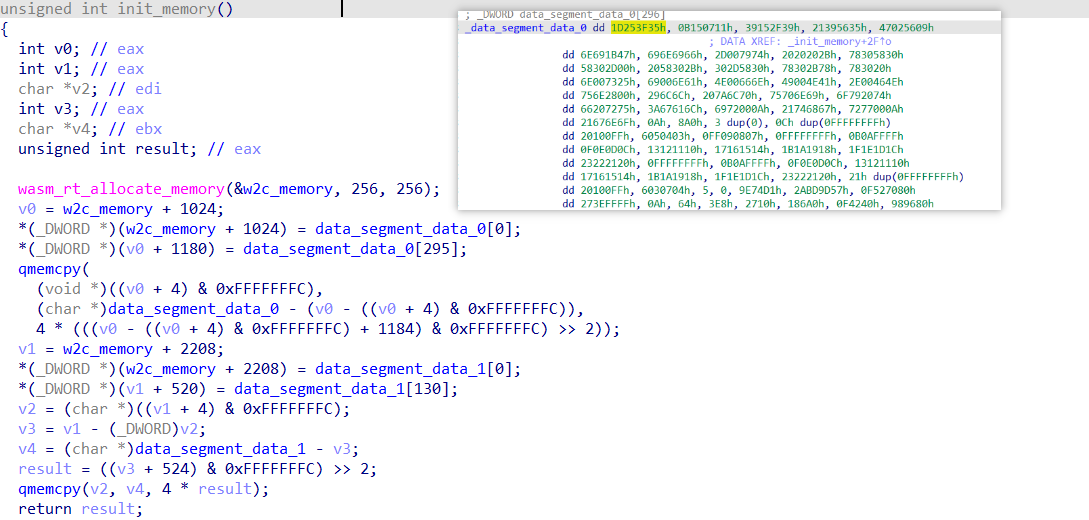

分析o文件,发现init_memory导入了很多数据。

然后看main,发现了下面的语句

if ( i32_load(&w2c_memory, v5 + 88, ((unsigned __int64)(unsigned int)v5 + 88) >> 32) != 22 )

i32_store8(&w2c_memory, v4, 0, v3 ^ 0x66);所以推测就是长度为22的数据,然后和0x66异或,实际上爆破都行,题目文件也给了xor。

1 |

|

猜拳

也是一个win32程序,估计加了保护器,所有代码都被加密了。没事,动调就行,在动调的过程中直接f9,还发现了反调试,所以就可以根据反调试来找到main函数了,一种是慢慢调试,找出弹出反调试的messagebox的窗口在哪,第二种就是调试过程中,找到isdebugprevent函数,打个断点,然后断下来。

winmain

仔细分析下,消息处理函数,发现有个函数里面还有switch case,并且有个case在rc4解密,然后调用messagebox,估计就是打印flag了。

然后在7FF6E4761567处直接set ip,然后f8调试,就会弹出一个有flag的窗口了。

SYC{gR3@t1_Y0U_ch3@t_@nd_w!n_gam3}have a tea

一个elf文件,也是一个类似于加壳的文件,静态看不到代码,动调就行。

动调执行完最下面的jmp指令,就可以看到和elf文件常见的start函数了,开始分析,发现是利用fork创建了个子进程,然后就不能调试了,一种类似于CreateProcess的反调试方法,只不过可以用set ip来强行调试那个关键函数。

set ip 调试sub_5576384552BD函数,发现加密方式就是将字符串变为unsigned int类型,然后两个为一组,先异或,然后进行tea加密,异或的值是前一组加密后的值,第一组是和key的1,2个进行异或。

1 |

|

HECTF

排名还行,听说还有线下,比赛友好,几乎没有恶臭的py交易,题目质量也不错,有许多坑,需要细心,比赛时在打湖湘杯,所有没时间做完,后面补了几题,只剩道安卓,安卓硬伤呀,然后去看了看BinaryNoob 师傅的wp,发现思路没问题,可能我自己弄的jpg文件头有问题吧。

hard

shift 12看字符串就行。

HECTF{HElLo_RRRRe}Baby_upx

esp定律手脱壳后,发现就是个异或加密,产生的异或值是确定的。

1 |

|

Baby_maze

去掉花指令,发现是一个金字塔3维迷宫,随着层数的增加,边界会缩小。

打印出每层的迷宫

1 |

|

走的时候注意是右下角对齐。

1 0 0 0 0 0

1 1 1 1 1 0

0 0 0 0 0 0

0 0 1 1 0 0

0 0 1 0 0 0

0 0 0 0 0 0

0 0 0 1 0

0 0 0 1 0

0 0 1 1 0

0 1 0 0 0

0 0 0 0 0

0 0 0 0

0 0 0 0

1 0 0 0

1 1 0 0

0 0 0

0 1 0

1 1 0

0 0 0

1 1

0 1

0 0

0 0

2

0

0flag

HECTF{o....^oo0~0o^^o.^.O^.o^}Baby_anti

去掉花指令,发现限定了输入范围,并根据输入不同然后,进行了不同的数据的处理,最后合并为16进制,然后和密文比较。

爆破就行。

1 |

|

crypt

赛后才发现,tea加密后,还对全局变量进行了处理。。。伪代码看不到,还是通过自己写数据发现的。

动调发现tea加密后,还进行了下面的操作

1 |

|

发现就是异或伪随机数。

之后就是变表base64加密了。

所以解法就是,先进行base64解密,转换为DWORD,然后和伪随机数进行异或,然后tea解密。

变表base64

1 |

|

异或+tea

1 |

|

flag

go语言,一个魔改tea加密,有结合了点xxtea的特征,照着写个加密,然后反解就行。

1 |

|

Baby_pp

开始看到易语言图标,以为易语言写的,然后调试了一波,看到利用了CreateProcess创建子进程反调试,以为多难呢,后来发现就是个python打包的exe,直接常规操作得到py文件。

然后开逆,发现就是伪随机数异或+栅栏+云隐密码(hint有)

1 |

|

Baby_and

安卓题,感觉就是用key异或一个jpg图片,看了下当时的脚本,发现是key没弄对,key的最后一个字符错了,原因是因为用的jpg的标准头文件不止一种,实际上也可以猜的,可以看到jpg里面有很多,q7Z2,和0异或就是本身,所以可以猜测key=’q7Z2’。

对安卓的了解还是太少了,安卓题是硬伤呀。。。只能通过jeb里面的代码来猜测。对整体的流程还是不清楚。

1 |

|